Il cloaking è una tecnica di ottimizzazione Black Hat che consiste nel preparare contenuti diversi per la stessa query. Non appena viene richiesta la query, una prima risposta ben ottimizzata viene presentata ai motori di ricerca e un’altra, spesso spammosa, viene mostrata agli utenti di Internet

Ha mai sperimentato la situazione in cui effettua una ricerca su Google e, una volta in una delle prime pagine, si accorge che non ha alcuna relazione con la sua ricerca?

Se è così, probabilmente ha pensato che si trattasse di un errore da parte di Google. Ma forse no! Può darsi che lei sia stato occultato.

Quindi

- Che cos’è l’occultamento?

- Come funziona?

- Come può essere utilizzato?

- È una pratica raccomandata da Google?

Scopra una definizione completa del termine “occultamento” con una risposta chiara, esplicita e precisa a ogni domanda

Capitolo 1: Occultamento – Che cos’è esattamente?

In questo primo capitolo, analizzeremo la parola “occultamento” nella sua interezza per aiutarla a comprenderla

Per fare questo, discuteremo di

- Il suo principio generale

- E i suoi obiettivi.

1.1. Il principio generale dell’occultamento

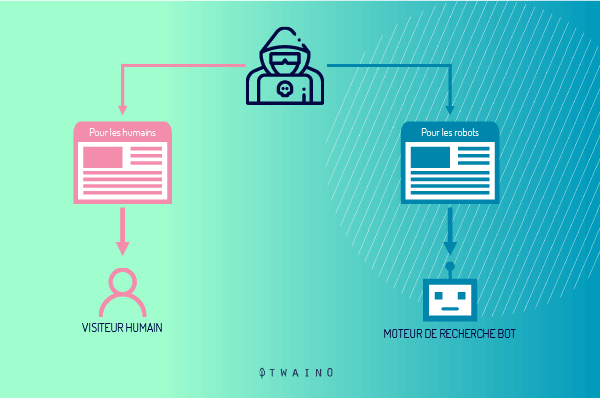

Il principio del cloaking consiste semplicemente nel presentare due visitatori distinti, l’utente di Internet e robot dei motori di ricerca dei motori di ricerca, pagine parzialmente o totalmente diverse dallo stesso indirizzo

Il termine può essere utilizzato anche quando un server è configurato per visualizzare contenuti diversi per la stessa pagina web.

1.1.1. Cosa significa in termini concreti?

Il termine “occultamento” significa “occultamento”, “mimetizzazione” o “nascondimento”

In altre parole, si può affermare che si tratta di un insieme di manovre che permette di nascondersi darobot di indicizzazione la pagina web reale che l’utente di Internet vedrà sul suo schermo, presentando in parallelo una pagina diversa, espressamente ottimizzata per i robot.

Si tratta di un modo di organizzare il rendering di una pagina web in base al tipo di utente di Internet che viene a consultare le informazioni.

Di conseguenza, il contenuto dell’URL proposto su richiesta dell’utente di Internet non sarà lo stesso di quello presentato ai robot di indicizzazione, in particolare Googlebot e Bingbot da Microsoft.

Questo contenuto sarà poi disponibile in due versioni

- Una versione ben ottimizzata riservata ai motori di ricerca

- Un altro con immagini e riservato ai cibernauti.

1.1.2. Come è nato l’occultamento?

È noto che l’inserimento di elementi multimediali come immagini o video permette di rafforzare la qualità generale di un articolo e di ottimizzarlo per il pubblico SEO.

Oltre alla loro importanza nella ricerca organica, i contenuti multimediali migliorano l’esperienza dell’utente. La maggior parte degli utenti di Internet comprende facilmente le immagini e sono più propensi a visualizzarle piuttosto che leggere un testo a blocchi

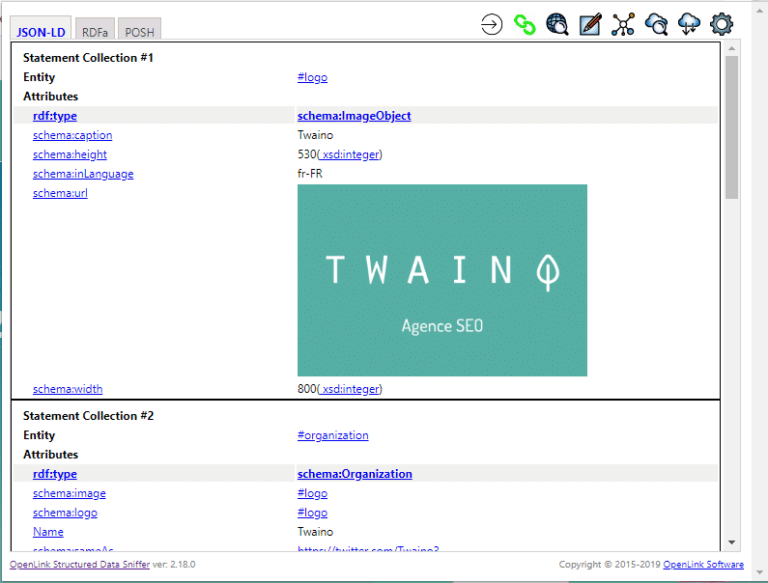

Tuttavia, un punto che sembra meno ovvio e che probabilmente non conosce è che questi contenuti multimediali (grafica, video o animazioni flash) rendono le pagine web che li contengono un po’ difficili da comprendere per i robot

Infatti, sebbene i motori di ricerca siano abbastanza bravi, non possono ancora interpretare un’immagine o un video al 100%

Quindi si affidano al contenuto di specifiche tag specifici (alt o titolo) per capire il tema di queste immagini

Da molti anni ormai, questi tag, che sono specifici per i contenuti multimediali e che gli utenti di Internet non vedono, vengono presi in considerazione dai motori di ricerca durante l’indicizzazione.

Qui entra in gioco l’occultamento!

La descrizione del contenuto multimediale viene poi presentata sotto forma di contenuto testuale ai robot di indicizzazione dei motori di ricerca, che possono leggerla nella sua interezza senza alcuna difficoltà.

Questa era la breve storia dell’occultamento per capire la sua origine.

1.2. Gli obiettivi dell’occultamento

Con il cloaking, è possibile aumentare il proprio ranking nelle SERP, ma in modo disonesto

Ed è qui che sta la colpa: attirare i motori di ricerca per ottenere di nascosto un posizionamento più alto nelle SERP

Solitamente utilizzato per scopi SEO, il cloaking è una tecnica che serve decisamente bene al Black Hat, dove permette di migliorare in modo disonesto la posizione dei siti web nelle SERP

Ma se ci pensa, lo scopo dell’occultamento non si limita all’inganno!

Ci sono anche altre ragioni, questa volta etiche, per l’occultamento

In questa serie di buone intenzioni, possiamo citare

- Il desiderio di presentare agli utenti una pagina web attraente e ben illustrata con, se possibile, video sviluppati nella loro lingua madre

- Proteggere l’accesso a una pagina web dai bot delle e-mail;

- La presentazione di annunci pubblicitari mirati

- Adattamento del design e della modalità di visualizzazione della pagina web al browser utilizzato (Mozilla Firefox browser utilizzato (Mozilla Firefox, Chrome, Explorer, per esempio) esempio);

- E molti altri.

Per riassumere, l’occultamento è una di queste pratiche sfaccettate, i cui obiettivi variano a seconda delle sue intenzioni e degli usi che ne fa

Tenendo presente questo, come funziona tecnicamente?

Capitolo 2: Come funziona tecnicamente l’occultamento?

In questo secondo capitolo, illustrerò innanzitutto le basi del funzionamento dell’occultamento, per poi parlare delle sue numerose varianti

2.1. Le basi del funzionamento della tecnica di cloaking

Come promemoria, il cloaking le consente di presentare una pagina agli utenti e un’altra sufficientemente ottimizzata per soddisfare i robot di Google.

Ma come spiegare questo piccolo gioco di prestigio?

Beh, tutto si riduce all’identificazione di un determinato numero di parametri come

- L’agente utente

- L’ospite ;

- L’indirizzo IP

- E molti altri

A seconda del parametro utilizzato come supporto, il tipo di occultamento può essere diverso

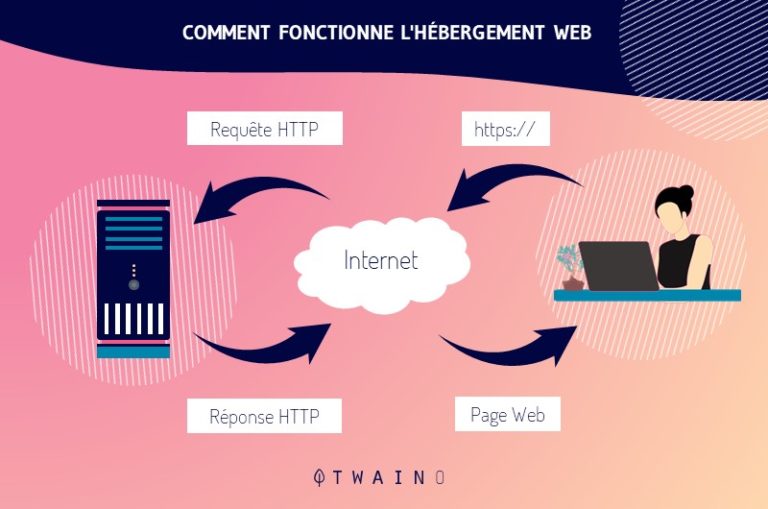

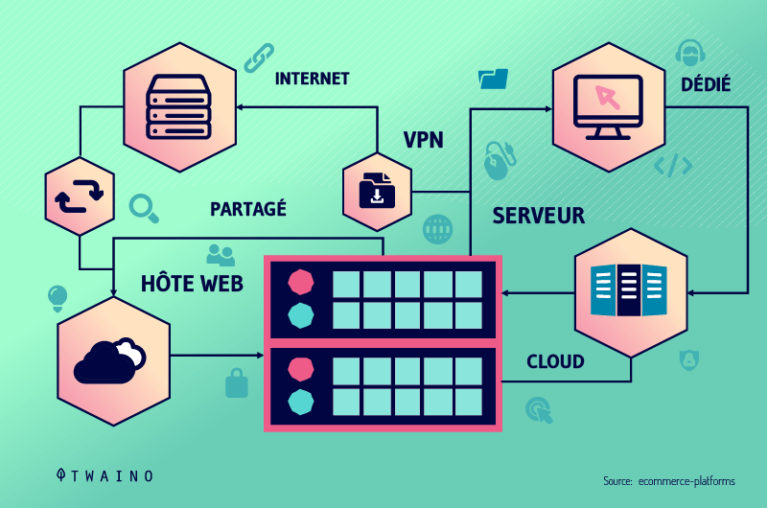

Quando un utente visita un sito web, il suo browser invia sistematicamente una richiesta al server che ospita il sito

Questa richiesta è resa possibile grazie al protocollo HTTP (Hypertext Transfer Protocol), che fornisce informazioni sull’utente, compresi i parametri di identificazione di cui sopra.

Questi parametri consentono al server che ospita il sito web di identificare e distinguere i vari tipi di visitatori del sito. Una volta che il server identifica un visitatore, adatta automaticamente il contenuto del sito web a quel tipo di visitatore

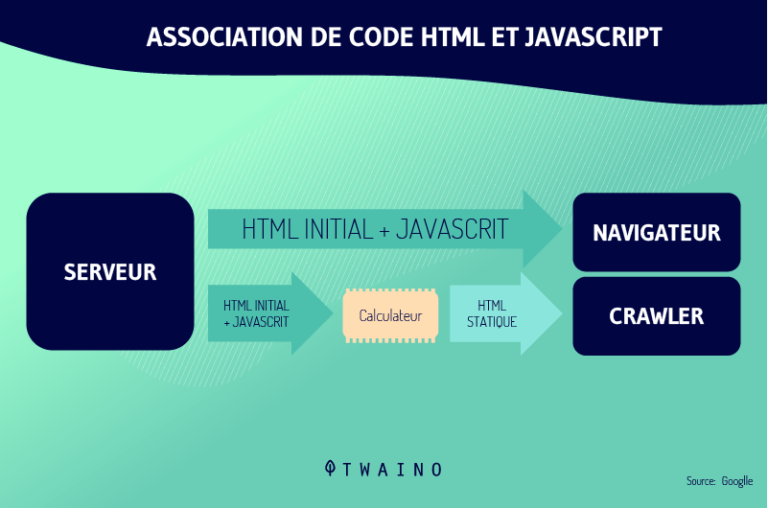

Il server è programmato in modo tale che quando si rende conto che il visitatore non è un utente umano di Internet e che è invece un robot indicizzatore, lo script (in linguaggio server PHP, ASP…) che viene proposto cambia ed è diverso da quello della pagina ufficiale, riservata ai visitatori umani.

È facile capire come gli amministratori di un sito riescano intenzionalmente a inviarle la pagina di loro scelta grazie ai suoi parametri di identificazione trasmessi durante la richiesta

Questo è lo stesso scenario che viene utilizzato anche per i motori di ricerca.

Questa è una pratica generale in linea di principio, ma è unica nelle sue forme.

Il funzionamento effettivo dell’occultamento sarà descritto in modo specifico in ciascuna delle sue numerose varianti nella sezione seguente.

2.2. Le numerose varianti della tecnica di occultamento

Quali sono i diversi tipi di cloaking?

Questo è ciò che discuteremo in questa sezione. Qui discuterò ciascuna delle varianti più frequenti in termini di forma, particolarità e meccanismo.

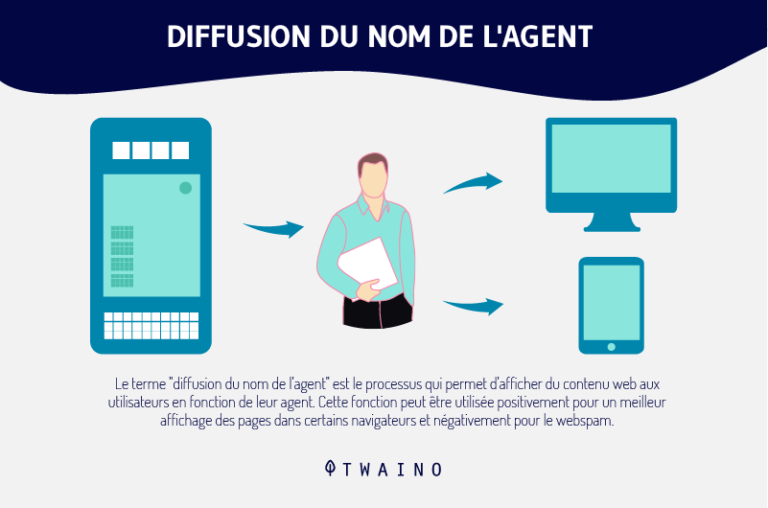

2.2.1. Occultamento “Agent Name Delivery” basato sull’agente utente

L’occultamento basato sull’agente utente è di gran lunga la forma più comune di questa tecnica. Il motivo è che l’accesso al web avviene solitamente tramite un browser, e un browser significa un agente utente.

L’agente utente è quindi diventato il parametro di identificazione preferito dagli amministratori dei siti web.

Quando un visitatore umano o un robot si collega a un sito web, l’agente utente è parte integrante dell’intestazione HTTP (l’insieme di meta-informazioni e dati reali scambiati tramite una richiesta HTTP) che viene inviata al server del sito.

Ancora chiamato nome dell’agente, l’agente utente è effettivamente un identificatore, una firma specifica per tutti i visitatori di un sito web.

Quindi, sia che si tratti di un utente di internet che accede al sito web da un browser (Safari, Opera, Chrome, Explorer…), oppure un programma automatizzato (spider, bot, crawler e qualsiasi altro robot dei motori di ricerca), ognuno ha il suo nome specifico di agente.

Come spiegato sopra, ogni volta che visita un sito web, il suo browser invia una richiesta HTTP al server web. In questa richiesta, l’agente utente appare come segue:

USER-AGENT=Mozilla/5.0 (compatibile; MSIE 10.0; Windows NT 10.0; WOW64; Trident/6.0)

Nel nostro esempio, il browser web con cui ha effettuato l’accesso è Internet Explorer 10 in esecuzione su Windows 10 nella versione 6.0 del suo motore di visualizzazione delle pagine web.

A parte questo, l’identificazione dell’agente del nome consente anche al server di “occultare” (modulare, nascondere o adattare) il contenuto della pagina web in questione.

Il server può anche mettere a punto l’ergonomia della pagina web utilizzando fogli di stile ottimizzati (CSS).

L’agente di consegna dei nomi è quindi la base del cloaking. Sì, è da questo agente che verranno apportate tutte le modifiche che portano alla visualizzazione dei diversi contenuti riservati a ciascuna parte, il navigatore e il robot.

Non appena viene ricevuta la richiesta del browser, il server del sito carica (per le pagine HTML) o genera (per le pagine PHP) la pagina web che lei ha richiesto nella sua forma “umanizzata” (testi e immagini, video, ecc.).

D’altra parte, quando si riceve una richiesta da un robot, il server del sito mostrerà la pagina web nella sua forma ultra-ottimizzata e piena di contenuti testuali per i robot.

Va ricordato che il cloaking basato sull’agente utente è un classico. Quello che non le ho detto, però, è che questo tipo di occultamento è sicuramente uno dei più importanti forme rischiose della tecnica.

Poiché è facilmente rilevabile dai motori di ricerca, tende ad essere sostituito da altri tipi.

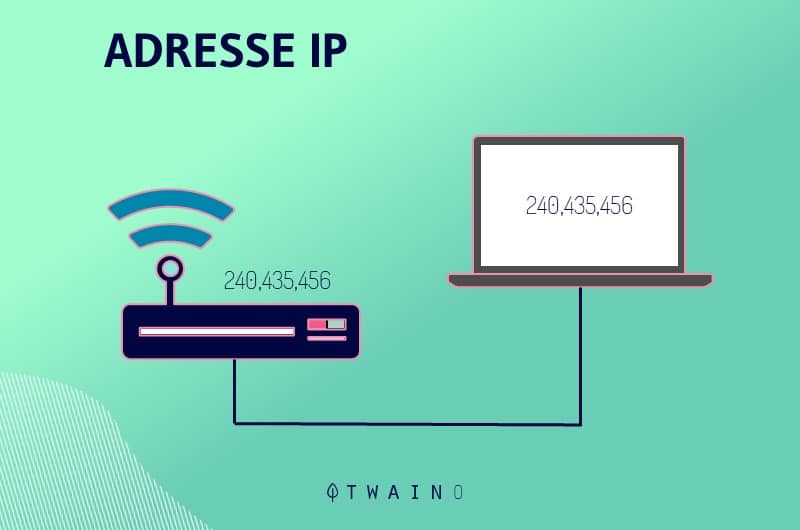

2.2.2. IP Delivery Cloaking sull’indirizzo IP

L’occultamento basato sull’indirizzo IP (Internet Protocol) è una forma di occultamento molto simile a quella precedente

Anche in questo caso, l’obiettivo è classificare i visitatori del sito in umani e non umani (robot di indicizzazione), per offrire loro contenuti distinti e adattati.

A differenza della forma vista sopra, questo tipo di occultamento è spesso utilizzato con buone intenzioni

In effetti, questa pratica è spesso utilizzata nel contesto di Geotargeting (geolocalizzazione dell’utente di Internet) dove permette al server del sito web di adattare la lingua delle pagine web e/o delle pubblicità ai visitatori del sito web in base alla loro regione.

Lungi dall’essere limitato a questi usi pacifici, l’occultamento basato sull’indirizzo IP è coinvolto anche in manovre di referenziamento abusive. In particolare, quando gli amministratori del sito web forniscono contenuti strettamente dedicati all’indirizzo IP standard noto ai web crawler.

L’indirizzo IP è in realtà una serie di numeri (192.153.205.26 per esempio) disponibili nei registri. Questi ultimi sono file provenienti da un server Internet che contengono informazioni come la data e l’ora della connessione, ma anche l’indirizzo IP dei visitatori

Questa sequenza di numeri, che è unica per ogni dispositivo connesso a Internet, fornisce informazioni sulla posizione geografica e sul servizio Internet degli utenti.

È importante notare che i server web sono perfettamente in grado di segmentare i visitatori (robot e umani) semplicemente in base al loro indirizzo IP.

Il cloaking basato sull’IP consiste quindi nel tracciare un indirizzo IP e, a seconda che sia umano o meno, modificare il contenuto della pagina web di conseguenza.

Tuttavia, questa variante della tecnica presenta una grave lacuna. Funzionerebbe solo se i robot dei motori di ricerca utilizzassero lo stesso indirizzo IP per lo stesso sito

Fortunatamente o sfortunatamente, la maggior parte dei motori di ricerca opta per la modifica degli indirizzi IP

Questo è un modo semplice per evitare di essere oggetto di manipolazione.

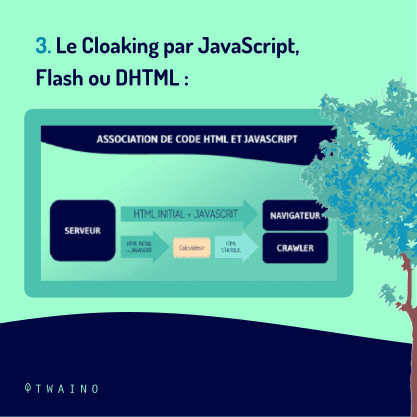

2.2.3. Occultamento tramite JavaScript, Flash o DHTML

Per prima cosa, prendiamo nota:

- Il JavaScript (abbreviato in JS) è un linguaggio di scripting leggero creato per rendere le pagine web dinamiche e interattive.

- Il DHTML o HTML dinamico, è l’insieme delle tecniche di programmazione utilizzate per rendere una pagina web HTML in grado di trasformarsi quando viene visualizzata nel browser web.

- Flash o Adobe Flashflash o Adobe Flash, precedentemente noto come Macromedia Flash, è un software per manipolare grafica vettoriale, immagini raster e script ActionScript per creare contenuti multimediali per il web.

Vale anche la pena ricordare che, come i contenuti multimediali esemplificati nel capitolo precedente, anche i motori di ricerca sembrano avere difficoltà a identificare e comprendere il codice JavaScript, Flash o DHTML.

Si tratta di una limitazione molto spinosa per i motori di ricerca, in quanto funge da passaggio e consente indirettamente il cloaking in questa forma

Tutto ciò che il cloaker (la persona che pratica il cloaking) deve fare è creare una pagina web piena di parole chiave contenente un reindirizzamento in uno di questi linguaggi (JS, FLash, DHTML) a una pagina “adatta”

Attraverso il suo browser, che seguirà il reindirizzamento, l’utente di Internet accederà alla pagina farcita di parole chiave, mentre i robot indicizzeranno l’esca “corretta” che visualizzeranno nella SERP.

È giusto dire che questa variante della tecnica è piuttosto semplice da realizzare. Inoltre, è più difficile da individuare per i motori di ricerca, poiché comporta l’uso di codici che sono piuttosto difficili da interpretare.

Questa particolare forma della tecnica è quella più utilizzata dai cloakers. Sebbene sia facile da implementare, l’occultamento tramite JS, Flash o DHTML rimane un puro e semplice imbroglio

I suoi obiettivi sono chiari e non possono essere altrimenti: ingannare i motori di ricerca e gli utenti sulla reale natura della pagina web.

2.2.4. Occultamento “vecchia scuola” attraverso testo o blocchi invisibili

Sì, stiamo tornando alle basi. L’occultamento tramite testo o blocchi invisibili è una pratica un po’ vecchia scuola.

Si tratta infatti della forma più antica del suo genere, la più ingannevole e la più rischiosa di occultamento (prima del nome). Ora, facilmente individuabile (e sanzionabile), non sembra nemmeno ingannare gli utenti, per non parlare dei robot dei motori di ricerca.

In concreto, questa variante della tecnica consiste semplicemente nell’inserire contenuti invisibili (testo bianco su sfondo bianco, o testo nero su sfondo nero, o una cornice microscopicamente piccola) nella pagina web per gli utenti di Internet.

Fonte Javatpoint

Questi contenuti, sebbene invisibili all’utente di Internet, saranno comunque considerati e valutati da alcuni motori di ricerca

Quindi, il testo invisibile sarà un elenco grezzo di parole chiave o qualsiasi altro elemento in grado di migliorare la rilevanza della pagina web e quindi la sua posizione nei risultati dei motori di ricerca.

È anche possibile aggiungere il blocco invisibile sopra un blocco perfettamente visibile all’utente, con l’aiuto dei CSS (Cascading Style Sheets)

Alla fine, una parte della pagina web (ottimizzata per i robot) viene nascosta all’utente.

Beh, è stato 10 o 15 anni fa. Oggi, questa variante della pratica è obsoleta e chiaramente proibita

La maggior parte dei motori di ricerca non gioca più a nascondino. Anche il CSS è accessibile ai bot dei motori di ricerca, che presto scopriranno l’inganno.

Come se non bastasse, gli utenti più scaltri sono anche in grado di scoprire i contenuti nascosti semplicemente selezionando con il mouse le aree sospette della pagina.

Una tecnica semplice e ingegnosa che è diventata obsoleta e vulnerabile.

2.2.5. Altre forme di occultamento

Oltre alle quattro forme di occultamento sopra menzionate, ce ne sono altre di cui parleremo per completare questa sezione

2.2.5.1. Occultamento tramite HTTP_Referer e HTTP Accept-Language

Queste due varianti sono simili nella tecnica. Si basano sui parametri inclusi nell’intestazione HTTP.

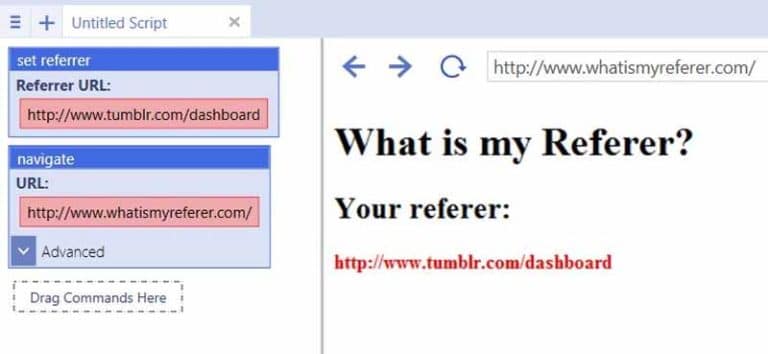

Il referente appare come un URL:

Fonte ubotstudio

Si tratta dell’indirizzo completo o parziale della pagina web da cui l’utente ha lanciato la sua richiesta per accedere alla pagina corrente in cui si trova. La sua sintassi è :

RIFERIMENTO=https://www.twaino.com/definition/a/above-the-fold/

In questo esempio, l’utente ha effettuato una richiesta dalla pagina “Definizione” del sito web Twaino.com per accedere alla pagina contenente la definizione di “Sopra la piega”

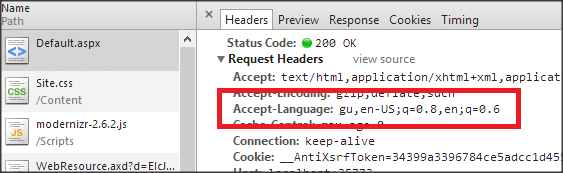

Per quanto riguarda il parametro Accept-Language della richiesta HTTP, indica le varie lingue che il cliente è in grado di comprendere e le varianti locali preferite di quella lingua. Il contenuto di Accept-Language non dipende dalla volontà dell’utente.

Fonte guida dell’esperto di dotnetex

Il cloaking attraverso l’HTTP_Referer consiste nel verificare l’intestazione HTTP_Referer del visitatore e, a seconda dell’identità del richiedente, offrire una versione diversa della pagina web.

È lo stesso per il cloaking tramite HTTP Accept-Language. Dopo aver identificato l’intestazione HTTP Accept-Language dell’utente, a seconda delle corrispondenze effettuate, verrà visualizzata una forma specifica della pagina web.

2.2.5.2. Occultamento basato sull’host

Anche l’host è un componente dell’intestazione HTTP. Fornisce informazioni sul nome del sito in cui si trova la pagina consultata dall’utente di Internet.

Si presenta come segue:

OSPITE: www.twaino.com

Si tratta di un attacco diretto al server da cui l’utente si collega a Internet. È quindi possibile identificare direttamente i diversi server dei motori di ricerca

Questa forma di occultamento è più efficace e più temibile di quella che coinvolge l’indirizzo IP ed è difficile da rilevare.

Capitolo 3: Alcuni casi d’uso del cloaking

Ecco, abbiamo visto l’occultamento in dettaglio nei suoi principi di funzionamento. Ma che dire del suo utilizzo? Quali sono i vari casi d’uso di questa tecnica?

In questo capitolo, descrivo alcune applicazioni note e relativamente accettate di questa pratica. Casi d’uso specifici che mostrano l’occultamento come lo conoscete ora, sotto una nuova luce

3.1. Cloaking nell’ottimizzazione del budget del crawl

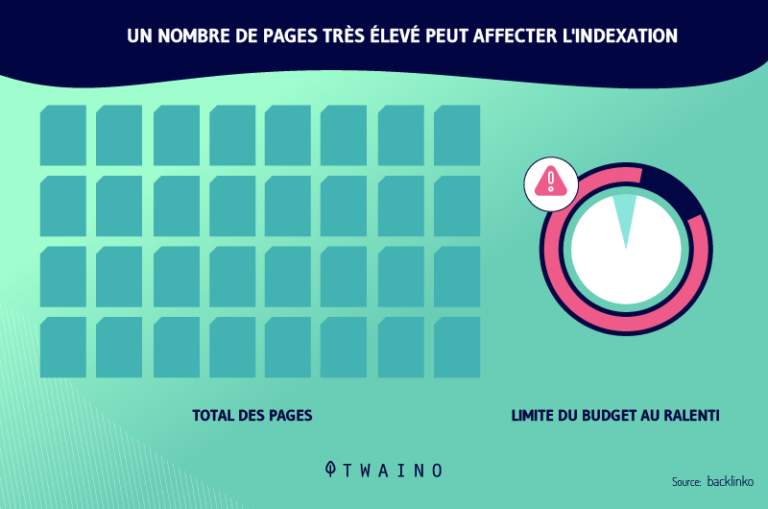

Il crawl budget è la quantità di tempo che Google si concede di trascorrere su un sito web

In termini pratici, corrisponde al numero di pagine che il bot di Google esplorerà/creerà sul suo sito web in base al tempo che vi trascorre

Questa esplorazione tiene conto di una serie di criteri

Tra gli altri, possiamo citare

- La velocità di risposta del server: viene presa in considerazione anche la velocità di caricamento del sito;

- La profondità della pagina: si tratta del numero totale di clic necessari per raggiungere una pagina del sito dalla home page

- Frequenza degli aggiornamenti: Vale a dire, la qualità, l’unicità e la rilevanza dei contenuti del sito;

- E molto altro ancora.

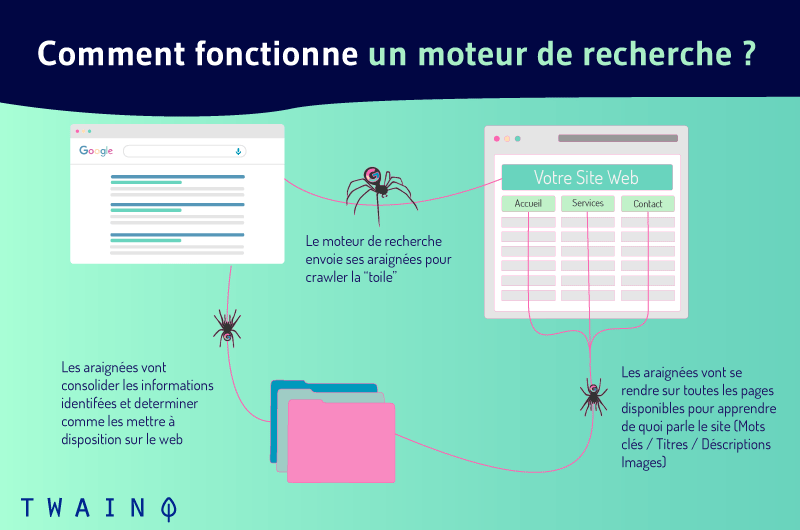

Per comprendere appieno il valore del cloaking nel migliorare e aumentare il crawl budget del suo sito, è importante avere un’idea generale del funzionamento dei crawler. Cosa fanno effettivamente sul suo sito web?

Non è nulla di straordinario. Il crawler sono in realtà programmati per eseguire una serie di compiti dopo l’accesso al suo sito web

Eseguono il crawling di un gran numero di URL per cui indice contenuti individualmente

Per ottimizzare il crawl del budget, è quindi necessario assicurarsi che il crawler non venga distratto e occupato da elementi irrilevanti e/o inutili.

Come primo passo, è consigliabile analizzare i file di log, quindi eliminare gli URL che non sono rilevanti per il suo SEO.

Naturalmente, è meglio mantenere tutti i file JavaScript e CSS in background, in modo che i bot possano concentrarsi maggiormente sulle sue pagine HTML.

Si consiglia pertanto di occultare (nascondere o reindirizzare) i file JS o CSS, per riservare la maggior parte del budget di crawl al crawling dei contenuti più importanti.

Questi sono tutti consigli per sfruttare al meglio il suo budget per le strisciate grazie al cloaking.

3.2. L’occultamento in relazione al comportamento dei visitatori

Questo caso d’uso, va notato, è un’applicazione molto particolare della tecnica

A prima vista, non colpisce e per una buona ragione: non si tratta di un vero e proprio occultamento come lo conosciamo, ma piuttosto di una forma piuttosto ambigua che viene trattata, a torto o a ragione, come occultamento.

Per supportare questo utilizzo e renderlo più facile da capire, creiamo un contesto.

Supponiamo che lei abbia un sito web in cui ha fornito un dispositivo di benvenuto iterativo e mutevole per i visitatori di Google

Cioè, un sistema che riceve gli utenti in modo diverso. Ad esempio, si può impostare un blocco a questo scopo nella parte superiore della pagina, dove si propone, a seconda della domanda dell’utente, un messaggio di benvenuto associato a uno dei due :

- Una richiesta di iscrizione ai feed RSS e/o alla newsletter;

- Un suggerimento di alcuni articoli aggiuntivi da leggere;

- E molte altre cose.

Il fatto che il motore di ricerca non abbia diritto ad alcuni o a tutti questi suggerimenti, mentre l’utente vi ha accesso, è considerato cloaking.

Per Google, il trattamento riservato agli utenti non è certamente lo stesso di quello riservato ai crawler.

Lo stesso vale per le pagine web in cui gli utenti vengono sistematicamente reindirizzati a pagine diverse da quelle trovate inizialmente nelle SERP di Google

3.3. Cloaking nei test A/B o multivariati

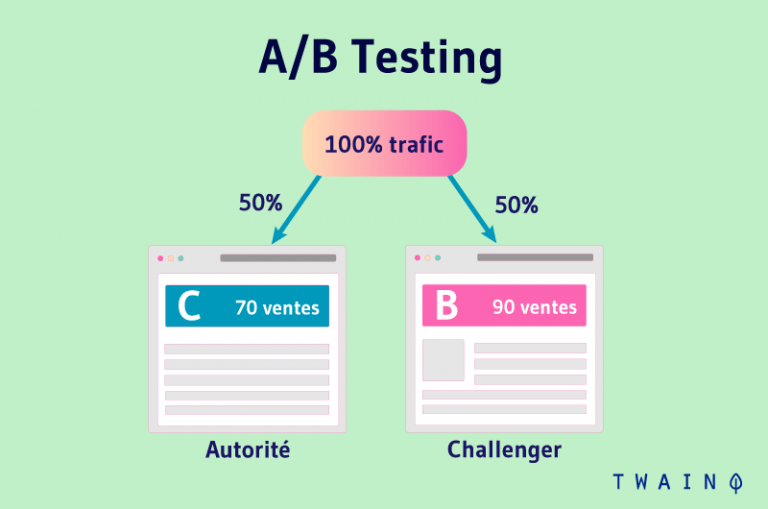

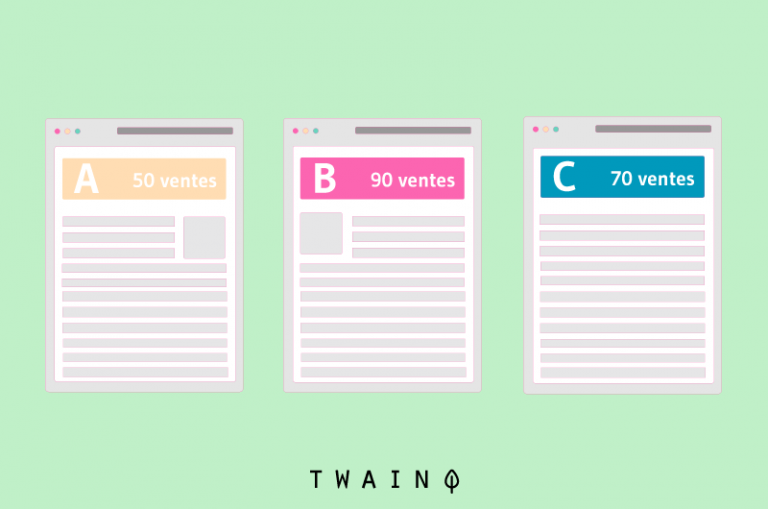

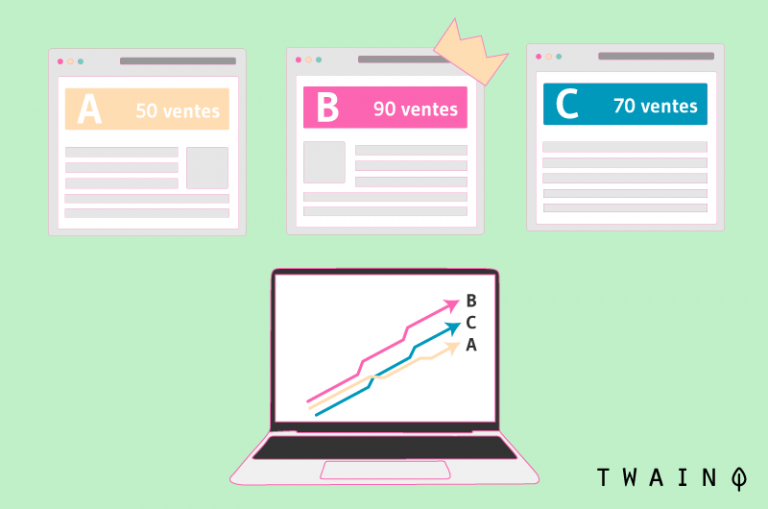

A test A/B o test A/B è un approccio di marketing che consente di testare diversi layout dei componenti di una pagina web. A tal fine, agli utenti del web vengono offerte varianti modificate della pagina web in questione

Ad esempio, il sito mostra una pagina di acquisto A al visitatore 1 e una pagina di acquisto B al visitatore 2. Questo test permette di valutare la produttività e le prestazioni delle diverse pagine

I test multivariati (MVT) sono una derivazione dei test A/B. Un MVT consiste nel creare un gran numero di versioni di una singola pagina che verrà restituita a diverse categorie di visitatori.

Ad esempio, impostando un test multivariato, potrà testare 3 diverse intestazioni, 5 diversi annunci e 2 diverse immagini

Ogni combinazione sarà messa online in modo casuale, quindi otterrà un totale di 3 x 5 x 2 = 30 varianti diverse per la stessa pagina. L’obiettivo è definire la combinazione perfetta (intestazione + annuncio + immagine) per la sua pagina.

Non si preoccupi, le tecniche di test A/B o multivariato, se applicate in modo standard, rispettano le linee guida di Google.

In effetti, Google ha codificato in modo meticoloso e rigoroso le prestazioni dei test multivariati.

Per il motore di ricerca, l’uso etico degli strumenti di test multivariato non è una forma di occultamento

Raccomandiamo un test costruttivo: L’ottimizzazione delle pagine di un sito va a vantaggio degli inserzionisti da un lato, in quanto aumenta il numero di conversioni, e degli utenti dall’altro, in quanto ricevono informazioni efficaci.

Il motore di ricerca fornisce anche informazioni sulle misure generali da adottare per garantire che i test A/B o multivariati non siano considerati cloaking e vengano trattati come tali.

Ad esempio, Google raccomanda che :

- Le varianti devono rispettare l’essenza del contenuto della pagina originale, in modo da non modificare né il significato né l’impressione generale degli utenti.

- Il codice sorgente deve essere aggiornato regolarmente. Naturalmente, il test deve essere interrotto immediatamente dopo che sono stati raccolti dati sufficienti.

- La pagina originale dovrebbe sempre essere quella offerta alla maggior parte degli utenti. Può utilizzare un ottimizzatore di siti per eseguire brevemente la combinazione vincente alla fine del test, ma deve prestare attenzione al codice sorgente della pagina di test per riconoscere rapidamente la combinazione vincente.

Il motore di ricerca si riserva inoltre il diritto di prendere provvedimenti nei confronti dei siti web che non rispettano i requisiti di le sue istruzioni e quelli che ritiene stiano abusando e/o ingannando gli utenti.

Capitolo 4: Cloaking nella SEO: un’idea falsa?

Fin qui, la tecnica di occultamento è ora comprensibile per lei nel suo complesso. Tuttavia, rimangono alcune aree grigie

- Il cloaking è una tecnica consigliata nella SEO?

- Dove si colloca secondo Google?

- Ed è davvero una buona tecnica?

In questo capitolo, cercheremo di fare luce su tutte le aree grigie specifiche di questa tecnica.

4.1. Cloaking secondo Google: una tecnica controversa?

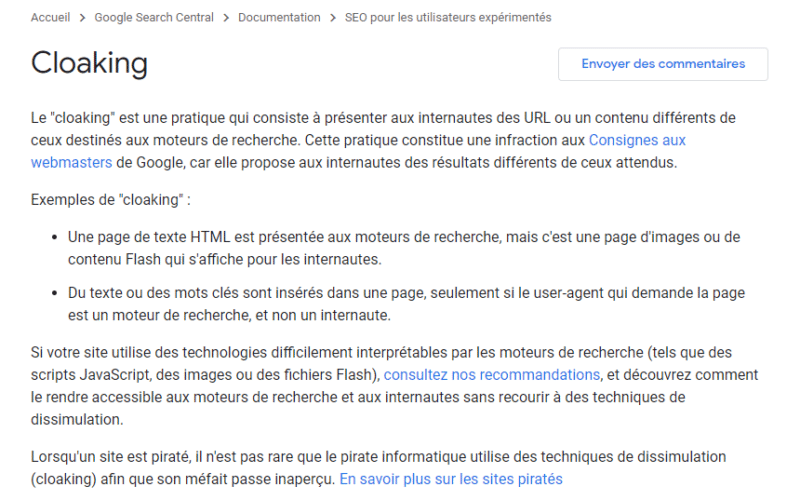

Con il motore di ricerca, tutto è un po’ più chiaro: l’occultamento è inammissibile.

Google dice ufficialmente

“Il cloaking è la pratica di offrire agli utenti URL o contenuti diversi da quelli destinati ai bot dei motori di ricerca. Questa pratica è una violazione della linee guida questa pratica è una violazione delle linee guida di Google, in quanto offre agli utenti risultati diversi da quelli attesi

4.2 Cloaking: SEO White o Black Hat?

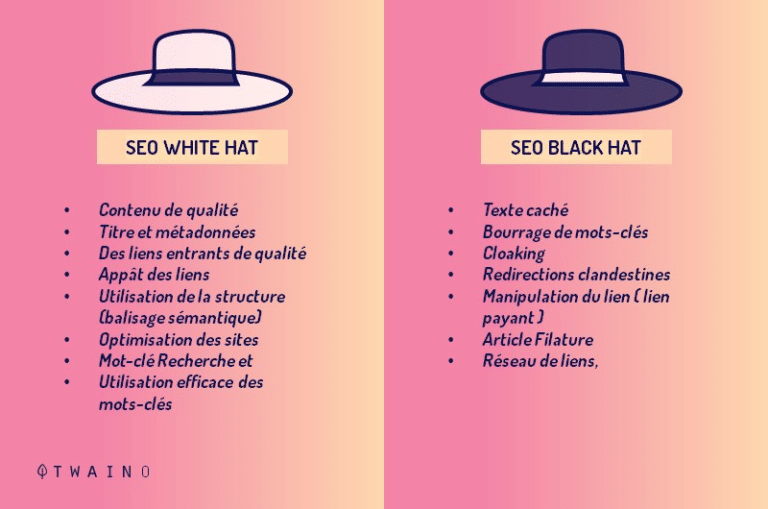

Facciamo un rapido ripasso. In termini di referenziamento naturale (SEO), esistono generalmente due famiglie principali di pratiche: la SEO white hat e la SEO black hat.

Come ci si potrebbe aspettare, il termine “cappello bianco” si riferisce a tutte le buone pratiche SEO, in contrapposizione al termine “cappello” cappello nero che si riferisce a tutte le pratiche SEO dubbie e proibite.

Infatti, il white hat SEO è il rispetto delle direttive dei motori di ricerca (principalmente Google) in tutta trasparenza nell’ottimizzazione dei siti web

In questo caso, la qualità, la pertinenza e il valore aggiunto del contenuto sono la pietra angolare di ogni buon referenziamento organico

D’altra parte, la SEO black hat consiste nell’adescare, ingannare e fuorviare gli algoritmi dei motori di ricerca per un unico e medesimo motivo: ottenere un miglior posizionamento nelle classifiche

Quasi tutti i metodi utilizzati nella SEO black hat sono proibiti (tecniche formalmente vietate dai motori di ricerca).

E l’occultamento?

Come abbiamo visto, il principio principale del cloaking è quello di presentare contenuti diversi a seconda del tipo di visitatore (un navigatore umano o un robot). Molto spesso, una parte del contenuto è nascosta agli utenti o ai robot di indicizzazione

Questa tattica di occultamento è chiaramente considerata un cappello nero.

In definitiva, il cloaking è un metodo black hat non etico, contrario alle linee guida di Google e debitamente vietato. L’obiettivo è ottenere rapidamente e in modo fraudolento una posizione migliore nelle SERP.

Tuttavia, non tutte le tecniche e gli usi dell’occultamento sono male intenzionati, lo sa bene!

4.3. Cloaking: è davvero una buona pratica?

Alla luce di tutto ciò che è stato sviluppato in precedenza, la risposta logica e giustificata sarebbe: NO!

Oltre ai suoi vari utilizzi, il cloaking può anche aiutare a guadagnare posizioni nelle SERP

Per proteggersi dal cloaking, Google e altri motori di ricerca adottano misure severe

- Sanzioni

- Crawler occultati

- Sistema di whistleblowing

- Team Webspam

- Ecc

Le sanzioni algoritmiche e manuali del motore di ricerca sono particolarmente formidabili.

Riguardano tutto o parte del sito web e possono arrivare fino alla rimozione permanente del sito dall’indice di Google. E per una buona ragione, nel 2006 alcuni siti (occultati) del marchio BMW ne hanno pagato il prezzo.

Nelle mani di esperti e professionisti, applicato in conformità alle regole dei motori di ricerca e con buone intenzioni, il cloaking presenta seri vantaggi.

Capitolo 5: Altre domande sull’occultamento

5.1. Che cos’è l’occultamento?

Il cloaking è una tecnica di scarsa ottimizzazione dei motori di ricerca che consiste nel presentare contenuti o URL diversi agli utenti umani e ai motori di ricerca. Questa pratica è considerata una violazione delle linee guida di Google, in quanto fornisce ai visitatori risultati diversi da quelli attesi.

5.2. L’occultamento è illegale?

L’occultamento è considerato una pratica SEO Black Hat, e quindi illegale (secondo legge di Google). Il motore di ricerca può punire o addirittura bandire definitivamente dal suo indice qualsiasi sito che si dedichi a questa pratica.

5.3. Quali sono i diversi tipi di cloaking?

Abbiamo l’occultamento :

- “Consegna del nome dell’agente” si concentra su un agente utente;

- “Consegna IP” in base all’indirizzo IP;

- Con JavaScript, Flash o DHTML;

- “Vecchia scuola” attraverso un testo o un blocco invisibile;

- Attraverso HTTP_Referer e HTTP Accept-Language;

- Basato sull’host.

5.4. Che cos’è il cloaking su Facebook?

Il cloaking è una tecnica utilizzata per aggirare i processi di revisione di Facebook, al fine di mostrare agli utenti contenuti che non hanno rispettato gli standard delle linee guida della comunità

5.5. Come posso verificare la presenza di cloaking?

Nel controllore di occultamentoinserisca l’URL del sito web che desidera controllare. Clicchi sul pulsante “Controlla il cloaking” e l’URL verrà testato. Se rileva l’occultamento o meno, apparirà nei risultati. Se trova un cloaking sul suo sito web, dovrebbe preoccuparsi, perché il suo sito potrebbe essere penalizzato dai motori di ricerca.

In sintesi

Il cloaking è una tecnica non raccomandata da Google e la sua applicazione non è priva di conseguenze.

Grazie a questo articolo, ne sa abbastanza su questa pratica e sui suoi molteplici aspetti. Ora sta a lei formarsi un’opinione e/o un’esperienza personale sull’argomento.

Se conosce altre tecniche o applicazioni di occultamento, non esiti a condividerle con noi nei commenti.

A presto!