El cloaking es una técnica de optimización Black Hat que consiste en preparar diferentes contenidos para una misma consulta. En cuanto se solicita la consulta, se presenta una primera respuesta bien optimizada a los motores de búsqueda y otra, a menudo spam, a los internautas

¿Ha experimentado alguna vez esa situación en la que hace una consulta en Google y, una vez en una de las primeras páginas, se da cuenta de que no tiene ninguna relación con su búsqueda?

Si es así, probablemente pensó que se trataba de un error por parte de Google. Pero tal vez no Puede ser que haya sido camuflado.

Así que

- ¿Qué es la ocultación?

- ¿Cómo funciona?

- ¿Cómo se puede utilizar?

- ¿Es una práctica recomendada por Google?

Descubra una definición completa del término «encubrimiento» con una respuesta clara, explícita y precisa a cada pregunta

Capítulo 1: La ocultación – ¿Qué es exactamente?

En este primer capítulo, desglosaremos la palabra «encubrimiento» en su totalidad para ayudarle a entenderla

Para ello, hablaremos de

- Su principio general

- Y sus objetivos.

1.1. El principio general de la ocultación

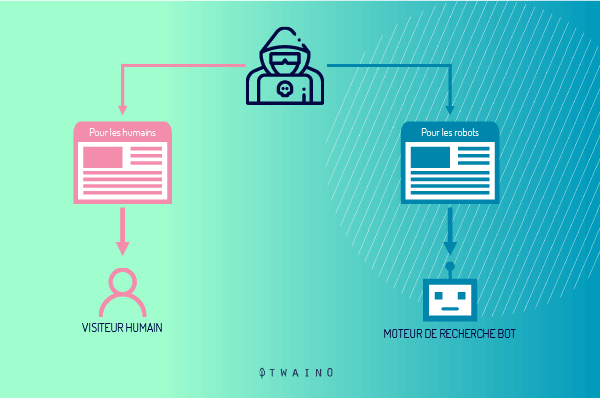

El principio de la ocultación consiste simplemente en presentar dos visitantes distintos, el usuario de Internet y robot de búsqueda de los motores de búsqueda, páginas parcial o totalmente diferentes de la misma dirección

El término también puede utilizarse cuando un servidor está configurado para mostrar diferentes contenidos para la misma página web.

1.1.1. ¿Qué significa en términos concretos?

El término «encubrimiento» significa «ocultación», «camuflaje» u «ocultamiento»

En otras palabras, se puede decir que es un conjunto de maniobras que permiten esconderse derobots de indexación la página web real que el internauta verá en su pantalla, presentando en paralelo una página diferente, expresamente optimizada para los robots.

Se trata de una forma de organizar la representación de una página web en función del tipo de internauta que acude a consultar la información.

En consecuencia, el contenido de la URL propuesto a petición del internauta no será el mismo que el presentado a los robots de indexación, en particular Googlebot y Bingbot de Microsoft.

Este contenido estará entonces disponible en dos versiones

- Una versión bien optimizada reservada a los motores de búsqueda

- Otro con visuales y reservado para los cibernautas.

1.1.2. ¿Cómo surgió la ocultación?

Es bien sabido que la inserción de elementos multimedia como imágenes o vídeos permite hidratar la calidad general de un artículo y optimizarlo para la SEO.

Además de su importancia en la búsqueda orgánica, los contenidos multimedia mejoran la experiencia del usuario. La mayoría de los usuarios de Internet entienden fácilmente los elementos visuales y son más propensos a verlos que a leer un texto en bloque

Sin embargo, un punto que parece menos obvio y que probablemente no sepa es que los contenidos multimedia (gráficos, vídeos o animaciones flash) hacen que las páginas web que los contienen sean un poco difíciles de entender para los robots

En efecto, aunque los motores de búsqueda son bastante buenos, todavía no pueden interpretar una imagen o un vídeo al 100%

Por lo tanto, se basan en el contenido de los etiquetas específicas (alt o título) para entender el tema de estos visuales

Desde hace muchos años, los motores de búsqueda tienen en cuenta estas etiquetas, que son específicas de los contenidos multimedia y que los usuarios de Internet no ven, durante la indexación.

Aquí es donde entra en juego el camuflaje

La descripción del contenido multimedia se presenta entonces en forma de contenido textual a los robots de indexación de los motores de búsqueda, que pueden leerlo en su totalidad sin ninguna dificultad.

Esta fue la breve historia del camuflaje para entender su origen.

1.2. Los objetivos de la ocultación

Con el cloaking, es posible aumentar su rango en los SERPs, pero siendo deshonesto

Y ahí es donde radica la culpa: atraer a los motores de búsqueda para colarse en un puesto más alto en las SERP

Generalmente utilizado con fines de SEO, el cloaking es una técnica que sirve decididamente en el Black Hat, donde permite mejorar deshonestamente la posición de los sitios web en las SERPs

Pero si lo piensa bien, ¡el propósito de la ocultación no se limita al engaño!

También hay otras razones, esta vez éticas, para el encubrimiento

En esta serie de buenas intenciones, podemos mencionar

- El deseo de presentar a los usuarios una página web atractiva y bien ilustrada con, si es posible, vídeos desarrollados en su lengua materna

- Proteger el acceso a una página web de los robots de correo electrónico;

- La presentación de anuncios dirigidos

- Adaptar el diseño y el modo de visualización de la página web al navegador utilizado (Mozilla Firefox navegador utilizado (Mozilla Firefox, Chrome, Explorer, por ejemplo) ejemplo);

- Y muchos otros.

En resumen, la ocultación es una de esas prácticas polifacéticas, cuyos objetivos varían en función de sus intenciones y de los usos que haga de ella

Teniendo esto en cuenta, ¿cómo funciona técnicamente?

Capítulo 2: ¿Cómo funciona técnicamente la ocultación?

En este segundo capítulo, primero cubriré los fundamentos de cómo funciona el camuflaje y luego hablaré de sus muchas variaciones

2.1. Los fundamentos de cómo funciona la técnica de camuflaje

Como recordatorio, el cloaking le permite presentar una página a los usuarios y otra suficientemente optimizada para complacer a los robots de Google.

Pero, ¿cómo explicar este pequeño juego de prestidigitación?

Bueno, todo se reduce a identificar un cierto número de parámetros como

- El agente del usuario

- El anfitrión ;

- La dirección IP

- Y muchos otros

Dependiendo del parámetro utilizado como soporte, el tipo de encubrimiento puede ser diferente

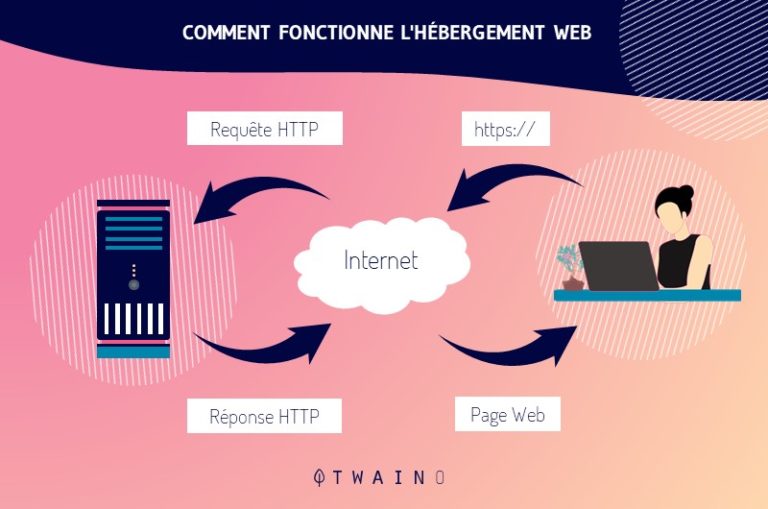

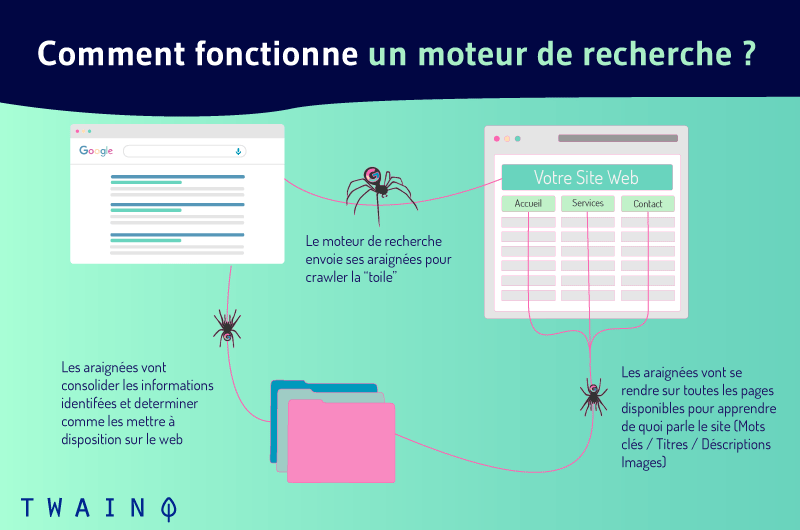

Cuando un usuario visita un sitio web, su navegador envía sistemáticamente una solicitud al servidor que aloja el sitio

Esta solicitud es posible gracias al protocolo HTTP (Hypertext Transfer Protocol), que proporciona información sobre el usuario, incluidos los parámetros de identificación mencionados anteriormente.

Estos parámetros permiten al servidor que aloja el sitio web identificar y distinguir entre los distintos tipos de visitantes del sitio web. Una vez que el servidor identifica a un visitante, adapta automáticamente el contenido del sitio web para ese tipo de visitante

El servidor está programado de tal manera que cuando se da cuenta de que el visitante no es un internauta humano y es en cambio un robot de indexación, el script (en lenguaje de servidor PHP, ASP…) que se propone cambia y es diferente al de la página oficial, reservada para los visitantes humanos.

Es fácil entender cómo los administradores de un sitio se las arreglan intencionadamente para enviarle la página de su elección gracias a sus parámetros de identificación transmitidos durante su solicitud

Este es el mismo escenario que se utiliza también para los motores de búsqueda.

Esta es una práctica general en principio, pero es única en sus formas.

El funcionamiento real de la ocultación se detallará de forma específica en cada una de sus múltiples variantes en la siguiente sección.

2.2. Las múltiples variaciones de la técnica de camuflaje

¿Cuáles son los diferentes tipos de encubrimiento?

Esto es lo que discutiremos en esta sección. Aquí hablaré de cada una de las variantes más frecuentes en cuanto a su forma, sus particularidades y su mecanismo.

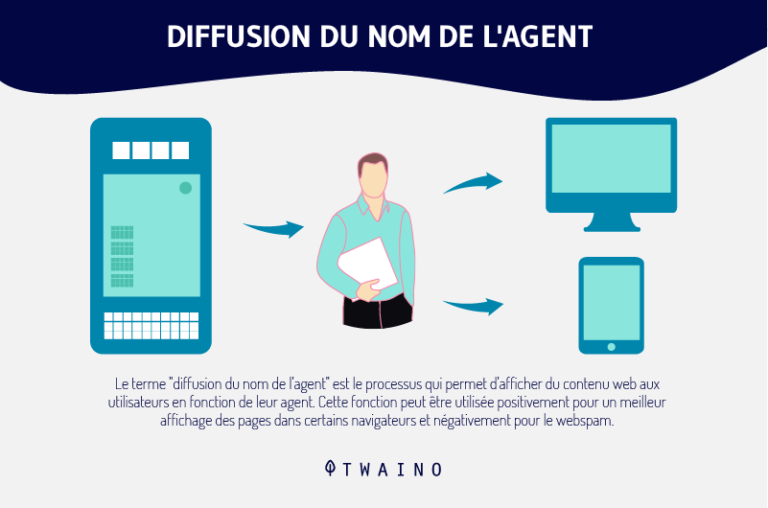

2.2.1. Enmascaramiento basado en el agente de usuario «Entrega del nombre del agente»

La ocultación basada en el agente de usuario es, con mucho, la forma más común de esta técnica. La razón es que el acceso a la web se realiza normalmente a través de un navegador, y un navegador significa un agente de usuario.

Por ello, el agente de usuario se ha convertido en el parámetro de identificación preferido por los administradores de sitios web.

Cuando un visitante humano o un robot se conecta a un sitio web, el agente de usuario es parte integrante de la cabecera HTTP (el conjunto de metainformación y datos reales intercambiados a través de una solicitud HTTP) que se envía al servidor del sitio.

Todavía llamado nombre de agente, el agente de usuario es efectivamente un identificador, una firma que es específica para todos los visitantes de un sitio web.

Por lo tanto, si se trata de un usuario de internet que accede al sitio web desde un navegador (Safari, Opera, Chrome, Explorer…), o un programa automatizado (arañas, bots, rastreadores y cualquier otro robot de los motores de búsqueda), cada uno tiene su propio nombre específico de agente.

Como se ha explicado anteriormente, cada vez que usted visita un sitio web, su navegador envía una solicitud HTTP al servidor web. En esta solicitud, el agente de usuario aparece como sigue:

USER-AGENT=Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 10.0; WOW64; Trident/6.0)

En nuestro ejemplo, el navegador web con el que ha iniciado la sesión es Internet Explorer 10 que funciona en Windows 10 en la versión 6.0 de su motor de visualización de páginas web.

Aparte de esto, la identificación del agente de nombre también permite al servidor «camuflar» (modular, ocultar o adaptar) el contenido de la página web en cuestión.

El servidor también puede ajustar la ergonomía de la página web mediante hojas de estilo optimizadas (CSS).

El agente de entrega de nombres es, por tanto, la base de la ocultación. Sí, es a partir de este agente que se realizarán todas las modificaciones que conduzcan a la visualización de los diferentes contenidos reservados para cada parte, el navegante y el robot.

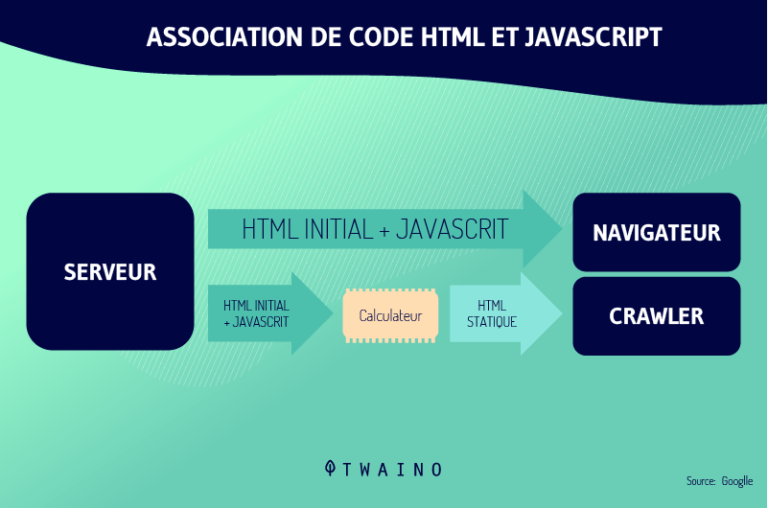

En cuanto se reciba la solicitud del navegador, el servidor del sitio cargará (para las páginas HTML) o generará (para las páginas PHP) la página web que ha solicitado en su forma «humanizada» (textos e imágenes, vídeos, etc.).

Por otro lado, cuando se recibe una solicitud de un robot, el servidor del sitio mostrará la página web en su forma ultra optimizada y llena de contenido textual para los robots.

Hay que recordar que la ocultación basada en el agente de usuario es un clásico. Sin embargo, lo que no le he dicho es que este tipo de encubrimiento es definitivamente uno de los formas arriesgadas de la técnica.

Como es fácilmente detectado por los motores de búsqueda, tiende a ser sustituido por otros tipos.

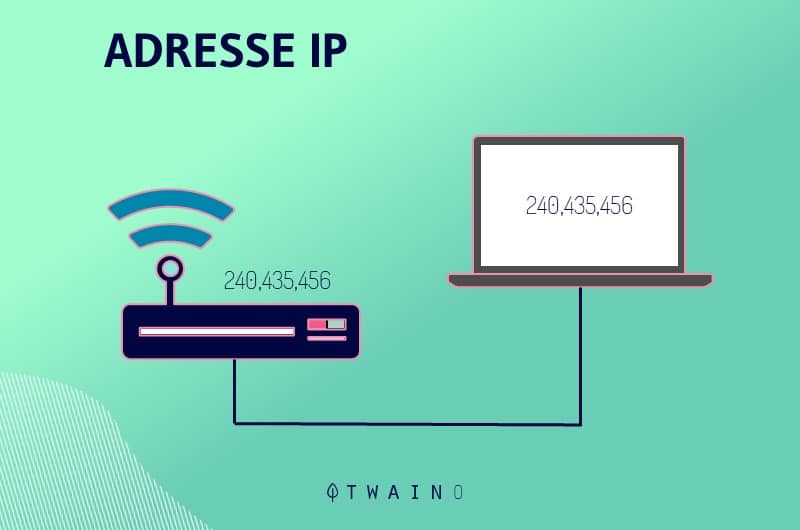

2.2.2. IP Delivery Cloaking en la dirección IP

La ocultación basada en la dirección IP (Protocolo de Internet) es una forma de ocultación bastante similar a la anterior

También en este caso, el objetivo es clasificar a los visitantes del sitio en humanos y no humanos (robots de indexación) para ofrecerles contenidos distintos y adaptados.

En contraste con la forma vista anteriormente, este tipo de encubrimiento se utiliza a menudo con buenas intenciones

De hecho, esta práctica se utiliza a menudo en el contexto de Geotargetting (geolocalización del internauta) que permite al servidor del sitio web adaptar el idioma de las páginas web y/o de los anuncios a los visitantes del sitio web en función de su región.

Lejos de limitarse a estos usos pacíficos, la ocultación basada en la dirección IP también está implicada en maniobras abusivas de referenciación. En particular, cuando los administradores de los sitios web proporcionan contenidos estrictamente dedicados a la dirección IP estándar conocida por los rastreadores web.

La dirección IP es en realidad una serie de números (192.153.205.26, por ejemplo) disponibles en los registros. Estos últimos son archivos de un servidor de Internet que contienen información como la fecha y la hora de conexión, pero también la dirección IP de los visitantes

Esta secuencia de números, que es única para cada dispositivo conectado a Internet, proporciona información sobre la ubicación geográfica y el servicio de Internet de los usuarios.

Es importante señalar que los servidores web son perfectamente capaces de segmentar a sus visitantes (robots y humanos) simplemente a partir de su dirección IP.

La ocultación basada en la IP consiste entonces en rastrear una dirección IP y, en función de si es humana o no, modificar el contenido de la página web en consecuencia.

Sin embargo, esta variante de la técnica tiene un grave defecto. Sólo funcionaría si los robots de los motores de búsqueda utilizaran la misma dirección IP para el mismo sitio

Por suerte o por desgracia, la gran mayoría de los motores de búsqueda optan por cambiar las direcciones IP

Esta es una forma sencilla de evitar ser objeto de manipulación.

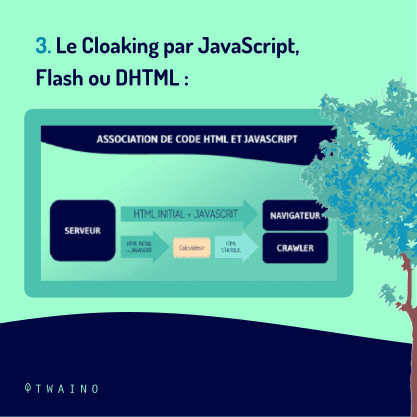

2.2.3. Enmascaramiento mediante JavaScript, Flash o DHTML

En primer lugar, anotémoslo:

- El JavaScript (abreviado como JS) es un lenguaje de scripting ligero creado para hacer que las páginas web sean dinámicas e interactivas.

- El DHTML o HTML dinámico, es el conjunto de técnicas de programación utilizadas para hacer que una página web HTML sea capaz de transformarse cuando se visualiza en el navegador web.

- Flash o Adobe Flashflash o Adobe Flash, antes conocido como Macromedia Flash, es un software para manipular gráficos vectoriales, imágenes de trama y scripts ActionScript para crear contenidos multimedia para la web.

También conviene recordar que, al igual que el contenido multimedia ejemplificado en el capítulo anterior, los motores de búsqueda también parecen tener dificultades para identificar y comprender el código JavaScript, Flash o DHTML.

Se trata de una limitación muy espinosa para los motores de búsqueda, ya que sirve de puerta de entrada y permite indirectamente el encubrimiento de esta forma

Lo único que tiene que hacer el cloaker (persona que practica el cloaking) es crear una página web llena de palabras clave que contenga una redirección en uno de estos lenguajes (JS, FLash, DHTML) a una página «adecuada»

A través de su navegador, que seguirá la redirección, el internauta accederá a la página rellena de palabras clave mientras que los robots indexarán el señuelo «adecuado» que mostrarán en su SERP.

Es justo decir que esta variante de la técnica es bastante sencilla de establecer. Además, es más difícil de detectar para los motores de búsqueda, ya que implica el uso de códigos que son bastante difíciles de interpretar para ellos.

Esta forma particular de la técnica es la más utilizada por los encubridores. Aunque es fácil de implementar, el encubrimiento a través de JS, Flash o DHTML sigue siendo un engaño puro y duro

Sus objetivos son claros y no pueden ser otros: engañar a los motores de búsqueda y a los usuarios sobre la verdadera naturaleza de la página web.

2.2.4. La «vieja escuela» del encubrimiento a través de textos o bloques invisibles

Sí, volvemos a lo básico. El camuflaje a través de textos o bloques invisibles es una práctica de la vieja escuela.

De hecho, es la forma más antigua de su tipo, la más engañosa y la más arriesgada de encubrimiento (primero del nombre). Ahora, fácilmente detectado (y sancionado), ni siquiera parece engañar a los usuarios, y mucho menos a los robots de los motores de búsqueda.

En concreto, esta variante de la técnica consiste simplemente en poner un contenido invisible (texto blanco sobre fondo blanco, o texto negro sobre fondo negro, o un marco microscópico) en la página web para los internautas.

Fuente Javatpoint

Este contenido, aunque sea invisible para el internauta, será sin embargo considerado y valorado por algunos motores de búsqueda

Así, el texto invisible será un listado de palabras clave en bruto o cualquier otro elemento capaz de mejorar la relevancia de la página web y, por tanto, su posición en los resultados del motor de búsqueda.

También es posible añadir el bloque invisible encima de un bloque perfectamente visible para el usuario, con la ayuda de CSS (Cascading Style Sheets)

Al final, una parte de la página web (optimizada para los robots) queda oculta para el usuario.

Eso fue hace 10 o 15 años. Hoy en día, esta variante de la práctica está obsoleta y claramente proscrita

La gran mayoría de los motores de búsqueda ya no juegan al escondite. Incluso el CSS es accesible para los robots de los motores de búsqueda, que pronto descubren la artimaña.

Por si fuera poco, los usuarios más astutos también son capaces de descubrir el contenido oculto con sólo seleccionar las regiones sospechosas de la página con el ratón.

Una técnica simple e ingeniosa que se ha vuelto anticuada y vulnerable.

2.2.5. Otras formas de encubrimiento

Aparte de las cuatro formas de encubrimiento mencionadas anteriormente, existen otras formas de las que hablaremos para completar esta sección

2.2.5.1. Cloaking a través de HTTP_Referer y HTTP Accept-Language

Estas dos variantes son similares en cuanto a la técnica. Se basan en los parámetros incluidos en la cabecera HTTP.

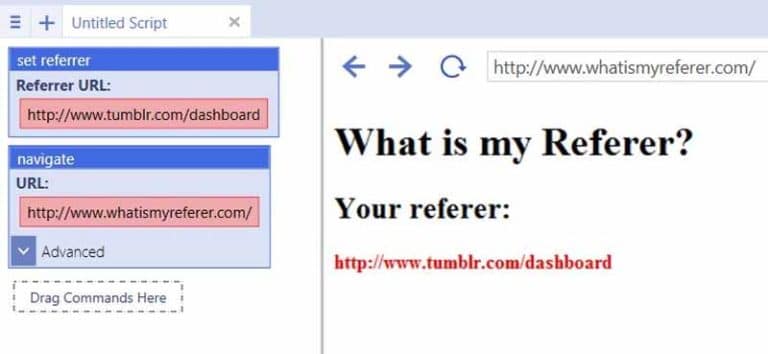

El Referer aparece como una URL:

Fuente ubotstudio

Es la dirección completa o parcial de la página web desde la que el usuario ha lanzado su petición para acceder a la página actual en la que se encuentra. Su sintaxis es :

REFERENTE=https://www.twaino.com/definition/a/above-the-fold/

En este ejemplo, el usuario hizo una solicitud desde la página «Definición» del sitio web Twaino.com para acceder a la página que contiene la definición de «Por encima del pliegue»

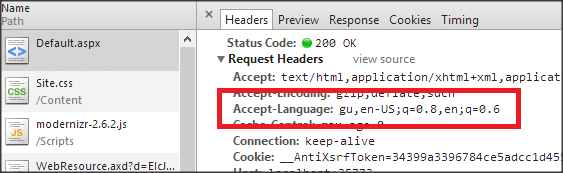

En cuanto al parámetro Accept-Language de la petición HTTP, solicitud, indica los distintos idiomas que el cliente es capaz de entender y las variantes locales preferidas de ese idioma. El contenido de Accept-Language no depende de la voluntad del usuario.

Fuente dotnetexpertguide

El encubrimiento a través del HTTP_Referer consiste realmente en comprobar la cabecera HTTP_Referer del visitante y, en función de la identidad del solicitante, ofrecer una versión diferente de la página web.

Es lo mismo para el cloaking a través de HTTP Accept-Language. Tras identificar la cabecera HTTP Accept-Language del usuario, en función de las coincidencias realizadas, se mostrará una forma específica de la página web.

2.2.5.2. Captación basada en el anfitrión

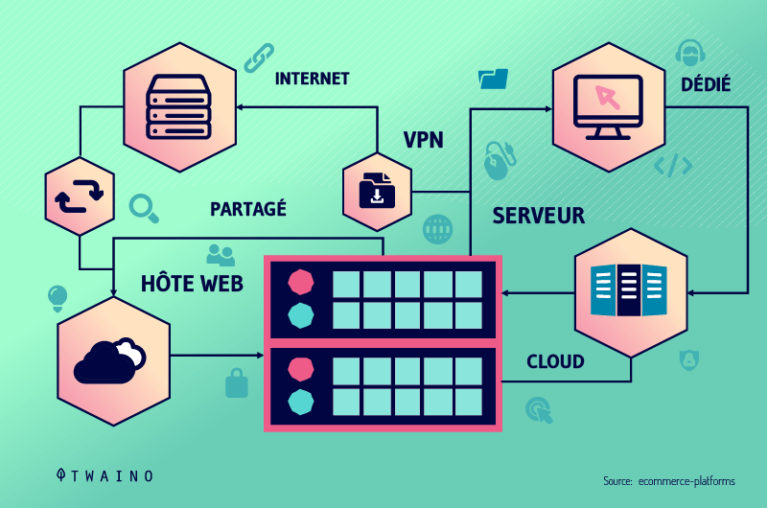

El host también es un componente de la cabecera HTTP. Proporciona información sobre el nombre del sitio en el que se encuentra la página consultada por el internauta.

Se presenta de la siguiente manera:

HOST: www.twaino.com

Se trata de un ataque directo al servidor desde el que el usuario se conecta a Internet. Así, es posible identificar directamente los diferentes servidores de los motores de búsqueda

Esta forma de encubrimiento es más eficaz y más formidable que la forma que implica la dirección IP, y es difícil de detectar.

Capítulo 3: Algunos casos de uso de la ocultación

Eso es todo, hemos visto el camuflaje en detalle en sus principios de funcionamiento. Pero, ¿qué pasa con su uso? ¿Cuáles son los distintos casos de uso de esta técnica?

En este capítulo, describo algunas aplicaciones conocidas y relativamente aceptadas de esta práctica. Casos de uso específicos que muestran la ocultación tal y como la conoce ahora, bajo una nueva luz

3.1. Enmascaramiento en la optimización del presupuesto de rastreo

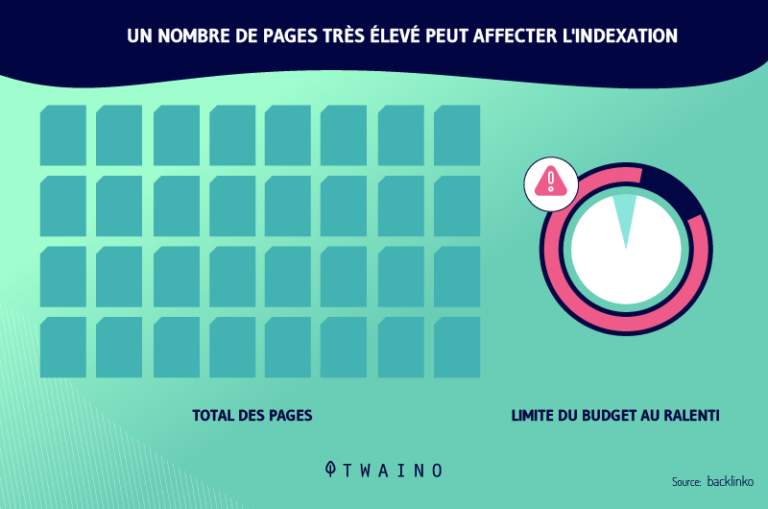

El presupuesto de rastreo es la cantidad de tiempo que Google se permite dedicar a un sitio web

En términos prácticos, esto corresponde al número de páginas que el bot de Google explorará/rastreará en su sitio web según el tiempo que pase en él

Esta exploración tiene en cuenta una serie de criterios

Entre otros, podemos mencionar

- La velocidad de respuesta del servidor: También se tiene en cuenta la velocidad de carga del sitio;

- La profundidad de la página: Es el número total de clics necesarios para llegar a una página del sitio desde la página de inicio

- Frecuencia de las actualizaciones: Es decir, la calidad, la singularidad y la relevancia del contenido del sitio;

- Y mucho más.

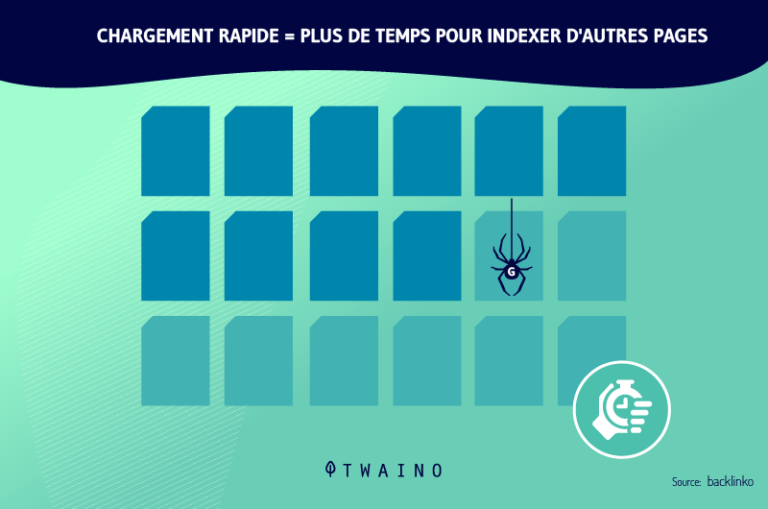

Para comprender plenamente el valor del cloaking para mejorar y aumentar el crawl budget de su sitio, es importante tener una idea general de cómo funcionan los crawlers. ¿Qué hacen realmente en su sitio web?

No es nada extraordinario. El orugas en realidad están programados para realizar una serie de tareas después de acceder a su sitio web

Rastrean un gran número de URLs para las que índice contenido de forma individual

Por lo tanto, para optimizar el rastreo del presupuesto, es necesario asegurarse de que el rastreador no se distraiga ni se ocupe de elementos irrelevantes y/o inútiles.

Como primer paso, es aconsejable analizar los archivos de registro y, a continuación, eliminar las URL que no sean relevantes para su SEO.

Por supuesto, es mejor mantener todos los archivos JavaScript y CSS en segundo plano para que los bots puedan concentrarse más en sus páginas HTML.

Por lo tanto, se recomienda camuflar (ocultar o redirigir) los archivos JS o CSS para reservar la mayor parte de su presupuesto de rastreo para rastrear el contenido más importante.

Todos estos son consejos para aprovechar al máximo su presupuesto de rastreo gracias al cloaking.

3.2. La ocultación en relación con el comportamiento de los visitantes

Este caso de uso, cabe señalar, es una aplicación muy particular de la técnica

A primera vista, no llama la atención y por una buena razón, no se trata realmente de un encubrimiento tal y como lo conocemos, sino de una forma más bien ambigua que se trata, con razón o sin ella, como un encubrimiento.

Para apoyar este uso y facilitar su comprensión, vamos a crear un contexto.

Supongamos que tiene un sitio web en el que ha proporcionado un dispositivo de bienvenida iterativo y cambiante para los visitantes de Google

Es decir, un sistema que recibe a los usuarios de forma diferente. Por ejemplo, se establece un bloque para este fin en la parte superior de la página, donde se propone, en función de la consulta del usuario, un mensaje de bienvenida asociado a :

- Una solicitud de suscripción a los canales RSS y/o al boletín de noticias;

- Una sugerencia de algunos artículos adicionales para leer;

- Y muchas otras cosas.

El hecho de que el motor de búsqueda no tenga derecho a algunas o todas estas sugerencias mientras el usuario tiene acceso a ellas se considera encubrimiento.

Para Google, el trato que se da a los usuarios no es ciertamente el mismo que se da a los rastreadores.

Lo mismo ocurre con las páginas web en las que se redirige sistemáticamente a los usuarios a páginas distintas de las que se encuentran inicialmente en las SERP de Google

3.3. Cloaking en pruebas A/B o multivariantes

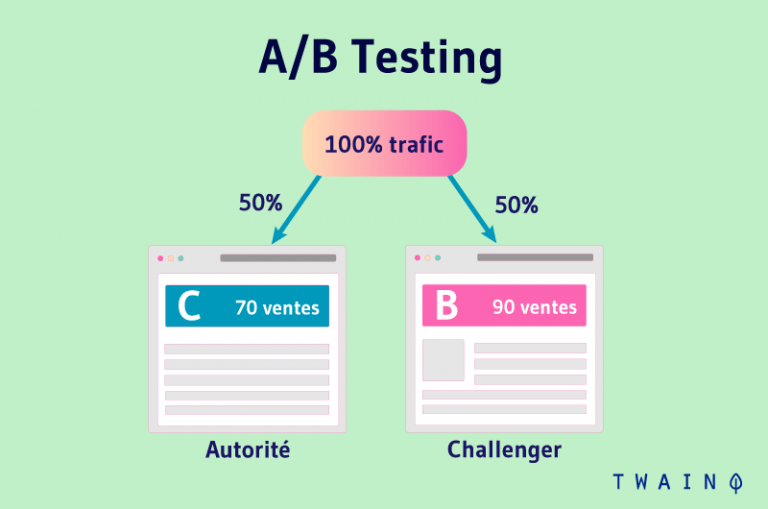

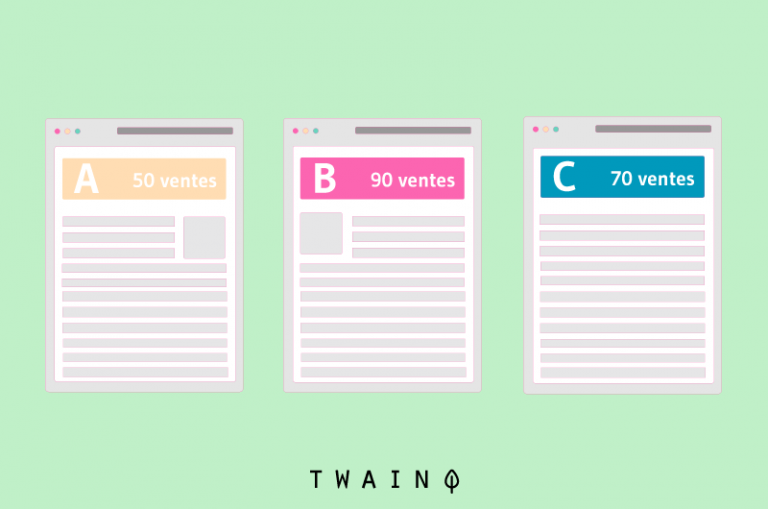

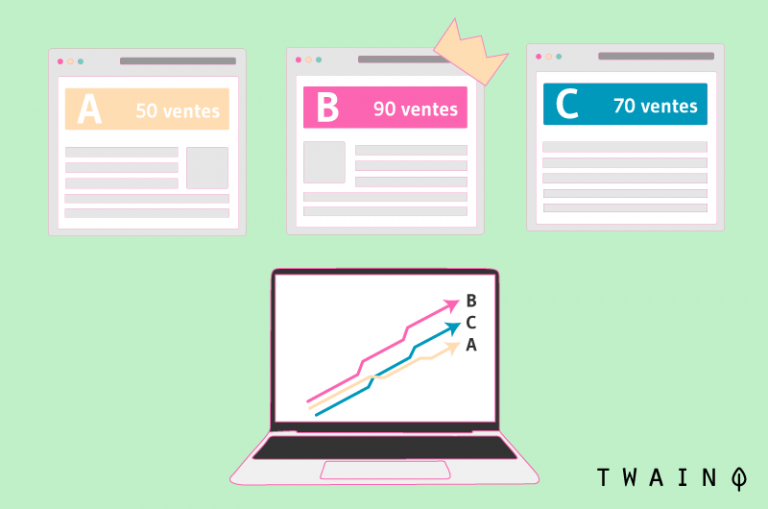

A test A/B o pruebas A/B es un enfoque de marketing que permite probar varios diseños de los componentes de una página web. Para ello, se ofrece a los internautas variantes modificadas de dicha página web

Por ejemplo, el sitio muestra una página de compra A al visitante 1 y una página de compra B al visitante 2. Esta prueba permite evaluar la productividad y el rendimiento de las distintas páginas

Las pruebas multivariantes (MVT) son un derivado de las pruebas A/B. Un MVT consiste en crear un gran número de versiones de una sola página que se enviará a varias categorías de visitantes.

Por ejemplo, al configurar una prueba multivariante, podrá probar 3 cabeceras diferentes, 5 anuncios distintos y 2 imágenes diferentes

Cada combinación se pondrá en línea de forma aleatoria, por lo que obtendrá un total de 3 x 5 x 2 = 30 variantes diferentes para la misma página. El objetivo es definir la combinación perfecta (cabecera + anuncio + imagen) para su página.

No se preocupe, las técnicas de pruebas A/B o multivariantes, cuando se aplican de forma estándar, respetan las directrices de Google.

De hecho, Google ha codificado de forma meticulosa y rigurosa el rendimiento de las pruebas multivariantes.

Para el motor de búsqueda, el uso ético de las herramientas de pruebas multivariantes no es una forma de encubrimiento

Recomendamos realizar pruebas constructivas: La optimización de las páginas de un sitio beneficia a los anunciantes, por un lado, ya que aumenta el número de conversiones, y a los usuarios, por otro, ya que obtienen una información eficaz.

El buscador también ofrece información sobre las medidas generales que deben tomarse para garantizar que las pruebas A/B o multivariantes no se consideren cloaking y se traten como tales.

Por ejemplo, Google recomienda que :

- Las variantes deben respetar la esencia del contenido de la página original, de modo que no se modifique el significado ni la impresión general de los usuarios.

- El código fuente debe actualizarse regularmente. Por supuesto, la prueba debe detenerse inmediatamente después de que se hayan recogido suficientes datos.

- La página original debe ser siempre la que se ofrece a la mayoría de los usuarios. Puede utilizar un optimizador de sitios para ejecutar brevemente la combinación ganadora al final de la prueba, pero debe prestar atención al código fuente de la página de prueba para reconocer rápidamente la combinación ganadora.

El motor de búsqueda también se reserva el derecho de tomar medidas contra los sitios web que no cumplan con sus instrucciones y las que considera que abusan y/o engañan a los usuarios.

Capítulo 4: La ocultación en el SEO: ¿una idea falsa?

Hasta ahora, la técnica de encubrimiento es comprensible para usted en su totalidad. Sin embargo, siguen existiendo algunas zonas grises

- ¿Es el cloaking una técnica recomendada en SEO?

- ¿Dónde encaja según Google?

- ¿Y es realmente una buena técnica?

En este capítulo, intentaremos arrojar luz sobre todas las zonas grises propias de esta técnica.

4.1. El cloaking según Google: ¿Una técnica controvertida?

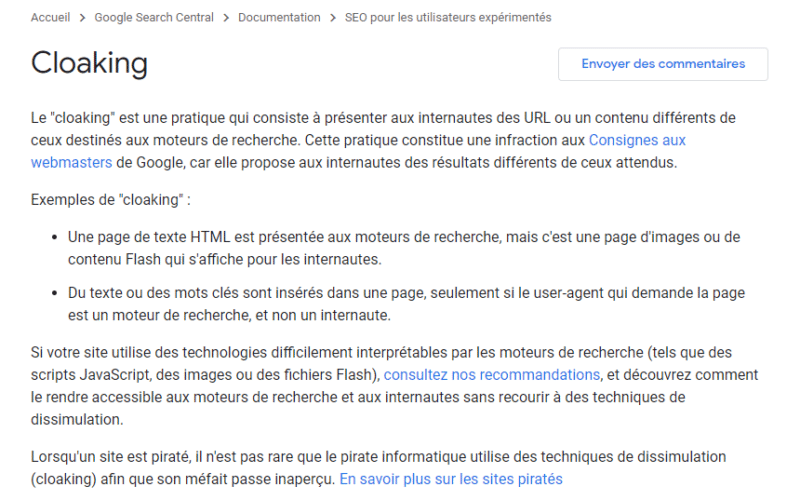

Con el motor de búsqueda, todo está un poco más claro: el cloaking es inadmisible.

Google dice oficialmente

«El cloaking es la práctica de ofrecer a los usuarios URLs o contenidos diferentes a los destinados a los bots de los motores de búsqueda. Esta práctica es una violación de la directrices esta práctica supone una violación de las directrices de Google, ya que ofrece a los usuarios resultados diferentes a los esperados

4.2 Cloaking: ¿White o Black Hat de SEO?

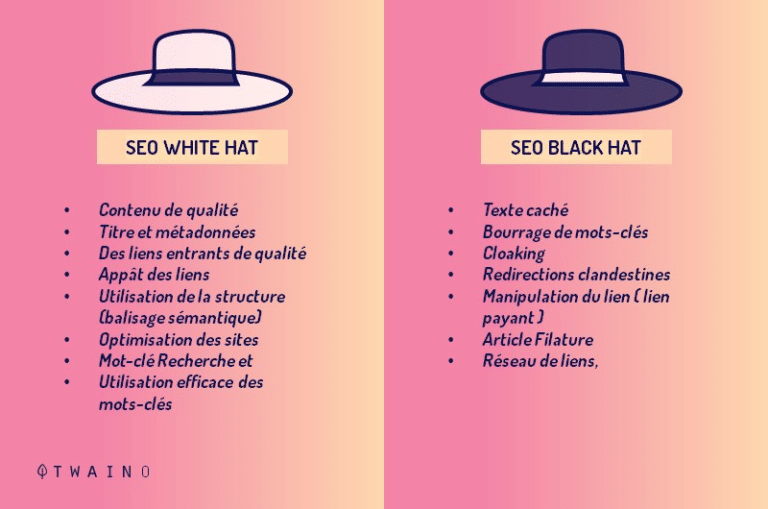

Hagamos un rápido repaso. En términos de referenciación natural (SEO), existen generalmente dos grandes familias de prácticas: SEO de sombrero blanco y SEO de sombrero negro.

Como es de esperar, el sombrero blanco se refiere a todas las buenas prácticas de SEO, a diferencia de sombrero negro que se refiere a todas las prácticas dudosas y prohibidas de SEO.

En efecto, el SEO de sombrero blanco es el respeto de las directivas de los motores de búsqueda (principalmente Google) en toda transparencia en la optimización de los sitios web

Aquí, la calidad, la pertinencia y el valor añadido del contenido son la piedra angular de toda buena referencia orgánica

Por otro lado, el SEO de sombrero negro consiste en atraer, engañar y confundir a los algoritmos de los motores de búsqueda por una misma razón: obtener un mejor posicionamiento en los rankings

Casi todos los métodos utilizados en el SEO de sombrero negro están prohibidos (técnicas formalmente prohibidas por los motores de búsqueda).

¿Qué hay de la ocultación?

Como hemos visto, el principio fundamental del cloaking es presentar un contenido diferente según el tipo de visitante (un navegante humano o un robot). La mayoría de las veces, una parte del contenido se oculta a los usuarios o a los robots de indexación

Esta táctica de encubrimiento se considera claramente de sombrero negro.

En definitiva, el cloaking es un método black hat poco ético, contrario a la directriz de Google y debidamente prohibido. Su objetivo es obtener rápida y fraudulentamente una mejor posición en las SERP.

Sin embargo, no todas las técnicas y usos del cloaking son maliciosos, ¡ya lo sabe!

4.3. Cloaking: ¿Es realmente una buena práctica?

A la vista de todo lo desarrollado anteriormente, la respuesta lógica y justificada sería: ¡NO!

Además de sus diversos usos, el cloaking también puede ayudar a ganar posiciones en las SERPs

Para protegerse del cloaking, Google y otros motores de búsqueda toman medidas severas

- Sanciones

- Orugas camufladas

- Sistema de denuncia de irregularidades

- Equipo de Webspam

- Etc

Las sanciones algorítmicas y manuales del motor de búsqueda son particularmente formidables.

Afectan a la totalidad o a una parte del sitio web y pueden llegar hasta la eliminación permanente del sitio del índice de Google. Y por una buena razón, en 2006 ciertos sitios (encubiertos) de la marca BMW pagaron el precio.

En manos de expertos y profesionales, aplicado de acuerdo con las normas de los motores de búsqueda y con buenas intenciones, el cloaking tiene serias ventajas.

Capítulo 5: Otras preguntas sobre la ocultación

5.1. ¿Qué es la ocultación?

El cloaking es una técnica de optimización de motores de búsqueda pobre que consiste en presentar contenidos o URLs diferentes a los usuarios humanos y a los motores de búsqueda. Esta práctica se considera una violación de las directrices de Google, ya que proporciona a los visitantes resultados diferentes a los esperados.

5.2. ¿Es ilegal la ocultación?

El cloaking se considera una práctica de Black Hat SEO, y por tanto ilegal (según ley de Google). El motor de búsqueda puede castigar, o incluso prohibir permanentemente de su índice a cualquier sitio que realice esta práctica.

5.3. ¿Cuáles son los diferentes tipos de encubrimiento?

Tenemos el camuflaje :

- «Entrega del nombre del agente» basado en un agente de usuario;

- «Entrega de IP» basada en la dirección IP;

- Mediante JavaScript, Flash o DHTML;

- «La vieja escuela» a través de un texto o bloque invisible;

- A través de HTTP_Referer y HTTP Accept-Language;

- Con base en el anfitrión.

5.4. ¿Qué es el cloaking en Facebook?

El cloaking es una técnica utilizada para eludir los procesos de revisión de Facebook, con el fin de mostrar a los usuarios contenidos que no han cumplido con las normas de la comunidad

5.5. ¿Cómo compruebo la existencia de un cloaking?

En el comprobador de ocultaciónintroduzca la URL del sitio web que desea comprobar. Haga clic en el botón «Check cloaking», y probará la URL. Si detecta o no la ocultación, aparecerá en los resultados. Si encuentra cloaking en su sitio web, debe preocuparse, ya que su sitio web puede ser penalizado por los motores de búsqueda.

En resumen

El cloaking es una técnica no recomendada por Google y su aplicación no está exenta de consecuencias.

Gracias a este artículo, ya sabe lo suficiente sobre esta práctica y sus múltiples aspectos. Ahora le toca a usted formarse su propia opinión y/o experiencia sobre el tema.

Si conoce otras técnicas o aplicaciones de encubrimiento, no dude en compartirlas con nosotros en los comentarios.

¡Hasta pronto!